An ninh mạng ngày càng trở nên phức tạp, buộc các doanh nghiệp và tổ chức phải liên tục nâng cao khả năng bảo vệ hệ thống khỏi những cuộc tấn công tinh vi. Một giải pháp quan trọng không thể bỏ qua chính là IDS — Intrusion Detection System hay còn gọi là hệ thống phát hiện xâm nhập. Vậy IDS là gì, hoạt động như thế nào, mang lại lợi ích và tồn tại những hạn chế ra sao? Hãy cùng XanhCloud khám phá chi tiết qua bài viết này.

IDS là gì?

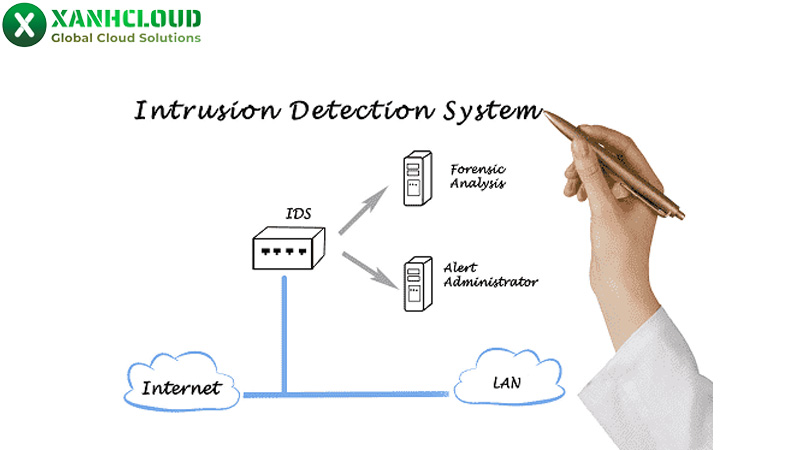

IDS (Intrusion Detection System), hay còn gọi là Hệ thống phát hiện xâm nhập, là một giải pháp bảo mật được thiết kế để giám sát và phân tích lưu lượng mạng hoặc hoạt động của hệ thống, từ đó phát hiện các hành vi bất thường hoặc các dấu hiệu tấn công mạng. IDS đóng vai trò như “hệ thống báo động”, giúp cảnh báo sớm để quản trị viên kịp thời ứng phó, bảo vệ an toàn dữ liệu và hạ tầng công nghệ thông tin.

IDS hoạt động bằng cách liên tục giám sát và phân tích lưu lượng mạng hoặc các hoạt động trên máy chủ, đối chiếu với tập dữ liệu về các mối đe dọa đã biết hoặc các mô hình hành vi bình thường. Khi phát hiện hành vi bất thường hoặc dấu hiệu tấn công (ví dụ: truy cập trái phép, khai thác lỗ hổng), IDS sẽ phát cảnh báo để quản trị viên kiểm tra và xử lý.

Phân loại IDS

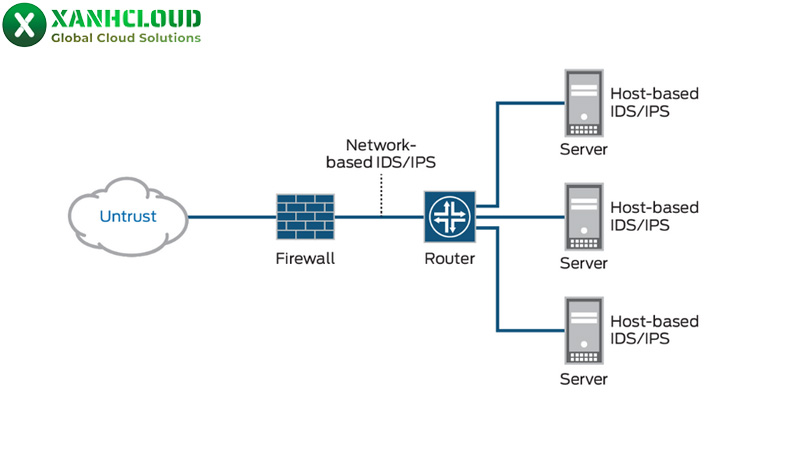

Network-based IDS (NIDS)

- Được triển khai tại các điểm quan trọng trong mạng (như gần router, switch hoặc gateway).

- Có khả năng giám sát toàn bộ lưu lượng mạng, phát hiện các mối đe dọa từ bên ngoài hoặc các hành vi tấn công giữa các thiết bị trong mạng.

- Phù hợp để bảo vệ mạng doanh nghiệp lớn, có nhiều kết nối phức tạp.

Host-based IDS (HIDS)

- Được cài đặt trực tiếp trên từng máy chủ hoặc thiết bị đầu cuối (endpoint).

- Theo dõi các hoạt động của hệ điều hành, file log, tiến trình và các tập tin cấu hình.

- Hiệu quả trong việc phát hiện các mối đe dọa xuất phát từ nội bộ hoặc khi kẻ tấn công đã vượt qua lớp bảo vệ mạng.

Các phương pháp phát hiện

Signature-based IDS (dựa trên chữ ký)

- Dựa vào cơ sở dữ liệu chữ ký (signature) của các mẫu tấn công đã biết.

- Có khả năng phát hiện nhanh và chính xác các kiểu tấn công phổ biến.

- Hạn chế: Không phát hiện được các mối đe dọa mới hoặc biến thể chưa được cập nhật.

Anomaly-based IDS (dựa trên hành vi bất thường)

- Xây dựng mô hình hành vi bình thường của hệ thống (baseline).

- Phát hiện các hành vi hoặc lưu lượng bất thường so với chuẩn này (ví dụ: tăng đột biến lưu lượng, hành vi truy cập lạ).

- Có thể phát hiện tấn công zero-day hoặc các hình thức tấn công mới.

- Hạn chế: Dễ tạo cảnh báo giả (false positive), đòi hỏi tinh chỉnh và học máy tốt.

Ưu và nhược điểm của hệ thống IDS

Ưu điểm

- Phát hiện sớm mối đe dọa và cảnh báo kịp thời: IDS giúp phát hiện nhanh các hành vi xâm nhập hoặc bất thường trước khi gây ra thiệt hại nghiêm trọng, cho phép quản trị viên chủ động ứng phó.

- Giám sát liên tục toàn bộ lưu lượng mạng và hoạt động hệ thống: Hệ thống luôn theo dõi, phân tích dữ liệu theo thời gian thực, hỗ trợ phát hiện nhiều loại tấn công khác nhau, từ DDoS, quét lỗ hổng đến các hành vi đáng ngờ bên trong.

- Hỗ trợ thu thập dữ liệu, ghi nhật ký chi tiết: IDS tự động lưu lại nhật ký sự kiện, cung cấp thông tin giá trị phục vụ điều tra, phân tích nguyên nhân và truy vết sự cố an ninh mạng.

- Cung cấp cái nhìn toàn diện về an ninh mạng: IDS giúp doanh nghiệp nắm bắt tổng thể trạng thái bảo mật, đánh giá các điểm yếu và chủ động phòng ngừa, giảm thiểu rủi ro bị tấn công.

- Hỗ trợ nâng cao chất lượng bảo mật hệ thống lâu dài: Thông qua việc phát hiện, ghi nhận và phân tích các sự cố, IDS giúp doanh nghiệp cải thiện chính sách bảo mật, tối ưu cấu hình và quy trình ứng phó sự cố.

Nhược điểm

- Tỷ lệ cảnh báo giả (false positives) cao: IDS đôi khi cảnh báo những hoạt động hợp lệ là mối đe dọa, gây mất thời gian xử lý và làm tăng khối lượng công việc cho quản trị viên.

- Không có khả năng ngăn chặn trực tiếp: IDS chỉ dừng lại ở mức phát hiện và cảnh báo, không thể chủ động chặn hoặc loại bỏ mối đe dọa như hệ thống IPS.

- Hạn chế trong việc phân tích lưu lượng mã hóa và tấn công tinh vi: Các giao thức mã hóa hoặc kỹ thuật tấn công hiện đại có thể vượt qua sự giám sát của IDS nếu không được cập nhật liên tục.

- Chi phí triển khai và bảo trì cao: Việc xây dựng, vận hành và duy trì IDS đòi hỏi đầu tư đáng kể về hạ tầng, nhân lực chuyên môn và tài nguyên kỹ thuật.

- Cần cập nhật liên tục để phát hiện các mối đe dọa mới: IDS phụ thuộc nhiều vào cơ sở dữ liệu chữ ký hoặc mô hình học, do đó phải được cập nhật thường xuyên để duy trì hiệu quả bảo vệ.

Các lưu ý khi triển khai IDS

Để hệ thống phát hiện xâm nhập (IDS) hoạt động hiệu quả, doanh nghiệp cần triển khai đúng cách và liên tục tối ưu. Một số lưu ý quan trọng sau sẽ giúp nâng cao khả năng bảo vệ, giảm thiểu rủi ro và tránh lãng phí nguồn lực.

- Cấu hình và tinh chỉnh hệ thống để giảm cảnh báo giả: Điều chỉnh các quy tắc, ngưỡng phát hiện phù hợp để tránh gây quá tải và giúp quản trị viên tập trung vào các mối đe dọa thực sự.

- Kết hợp với các giải pháp bảo mật khác: Phối hợp cùng IPS, tường lửa và các công cụ bảo mật khác nhằm xây dựng lớp phòng thủ toàn diện, tăng khả năng phát hiện và phản ứng.

- Đào tạo nhân viên quản trị: Trang bị kiến thức và kỹ năng cho đội ngũ vận hành để họ có thể phân tích, xử lý cảnh báo đúng cách và kịp thời.

Ngoài ra kiểm tra, điều chỉnh cấu hình, cập nhật chữ ký và thuật toán để IDS luôn bắt kịp với các mối đe dọa mới.

Trên đây là những thông tin cần biết về IDS (Intrusion Detection System), công cụ “tai mắt” giúp phát hiện sớm các dấu hiệu xâm nhập và tấn công mạng. Dù có những hạn chế như cảnh báo giả hay không tự ngăn chặn, IDS vẫn là mảnh ghép quan trọng trong bức tranh bảo mật tổng thể.

Để hệ thống của bạn luôn an toàn và hoạt động ổn định, nếu bạn đang tìm dịch vụ Cloud Server chất lượng cao, hãy tham khảo XanhCloud. Đây là lựa chọn đáng cân nhắc cho doanh nghiệp tại Việt Nam, mang đến giải pháp đám mây mạnh mẽ và hỗ trợ tận tâm.